← Raumnutzungsvertrag Muster Doc Schermuster Pferd Vorlagen Reinigungsplan Vorlage Gastronomie →

Keine angst wir orientieren uns am beispiel des abschnitts 1.

Asymmetrische verschluesselung beispiel. Wenn man 17 x 19 berechnet beides primzahlen dann kommt 323 heraus. Aber auch kryptografische protokolle wie ssh ssl tls oder auch https bauen auf asymmetrische kryptosysteme. Bekannte beispiele die auf asymmetrische verfahren aufbauen sind openpgp oder auchs mime.

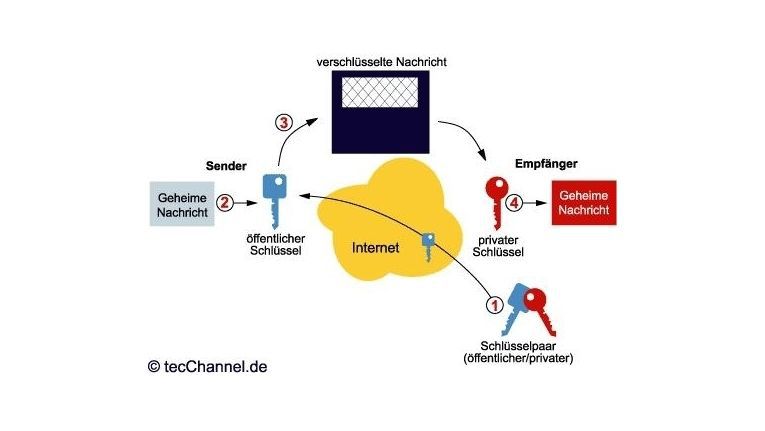

Asymmetrische kryptografie verschlüsselung. Man muss alle möglichkeiten durchprobieren. Zusätzlich wurde person a über einen unsicheren kanal der öffentliche schlüssel von person b mitgeteilt.

Diese methoden machten es möglich dass der schlüssel nicht auf unsichere art und weise ausgetauscht werden muss falls man verschlüsselt kommunizieren wollte. Asymmetrisches kryptosystem ist ein oberbegriff für public key verschlüsselungsverfahren public key authentifizierung und digitale signaturen das asymmetrische kryptosystem oder public key kryptosystem ist ein kryptographisches verfahren bei dem im gegensatz zu einem symmetrischen kryptosystem die kommunizierenden parteien keinen gemeinsamen geheimen schlüssel zu kennen brauchen. In diesem video lernen sie den unterschied zwischen symmetrischer und asymmetrischer verschlüsselung kennen.

Die asymmetrische verschlüsselung spielt in solchen fällen ihre stärken aus. Damit diese nun untereinander geheime nachrichten austauschen können benötigt man drei schlüssel. Dabei gehen wir von den drei teilnehmern alice bob und max aus.

Verschlüsselungsmethoden arten symmetrische verschlüsselung asymmetrische verschlüsselung hybrid verfahren verschlüsselung besucht auch unsere website. Man gehe davon aus dass person a sender der person b empfänger eine geheime nachricht übermitteln möchte. Asymmetrische verschlüsselung am beispiel von rsa.

Sicher3 asymmetrische verschluesselung kurz erklaert doc seite 4 im folgenden wird schritt für schritt dieses mathematische verfahren mit ganz kleinen primzahlen und einer sehr kurzen nachricht die nur aus einem zeichen besteht erklärt. Person a liegt dabei eine nachricht in klartext vor. Es gibt im prinzip nur einen weg.

Anwendung finden asymmetrische kryptosysteme bei verschlüsselungen authentifizierungen und der sicherung der integrität. Und jetzt soll man die beiden unbekannten faktoren 17 und 19 daraus zurückberechnen. Neben der symmetrischen verschlüsselung gibt es auch asymmetrische kryptosysteme.